勒索病毒永恒之蓝微软官方补丁大全,包括2003/2008/xp/win7/win10等

在2017年5月的时候,永恒之蓝勒索病毒席卷了整个互联网,国内的电脑纷纷中招,说到底还是补丁没有打全,很多人安装好电脑以后就禁止了微软的官方系统补丁,所以导致出现这么多问题。那么我们应该怎么处理才能避免呢?

1:如果是服务器,最容易被盯上,现在虽然勒索病毒没有了,但是这个病毒源码已经被放在了网上,已经出现了很多的变种,甚至很多人都做出了机器扫描漏洞的软件,你IP如果是公网IP很容易被扫描到,所以我们建议大家赶紧打上补丁。开启系统的防火墙。注意开启的时候,需要先把3389端口打开。

2:个人电脑比较容易,安装最新的百度安全管家,或者360安全管家,打补丁到最新版就可以,下面我们整理的微软永恒之蓝微软官方补丁给大家。

Windows XP

Windows XP SP3 安全更新程序 (KB4012598) 下载地址

https://www.microsoft.com/en-us/download/details.aspx?id=55245

Windows XP SP2 x64 (64位)安全更新程序 (KB4012598) 下载地址

http://www.microsoft.com/downloads/details.aspx?FamilyId=5fbaa61b-15ce-49c7-9361-cb5494f9d6aa

Windows Server 2003

Windows Server 2003 SP2 x86 安全更新程序 (KB4012598) 下载地址

https://www.microsoft.com/en-us/download/details.aspx?id=55248

Windows Server 2003 SP2 x64 (64位)安全更新程序 (KB4012598) 下载地址

https://www.microsoft.com/en-us/download/details.aspx?id=55244

Windows 8

Windows 8 x86 安全更新程序 (KB4012598) 下载地址

http://www.microsoft.com/downloads/details.aspx?FamilyId=6e2de6b7-9e43-4b42-aca2-267f24210340

Windows 8 x64 (64位)安全更新程序 (KB4012598) 下载地址

http://www.microsoft.com/downloads/details.aspx?FamilyId=b08bb3f1-f156-4e61-8a68-077963bae8c0

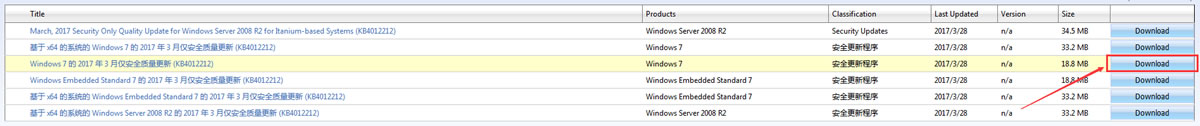

Windows 7

Windows 7 安全更新程序(KB4012212) 下载地址

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012212

Windows 7 安全更新程序(KB4012212) 下载(点击图片放大)

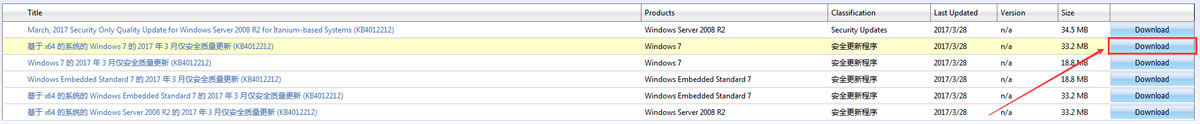

Windows 7 x64 (64位)安全更新程序(KB4012212) 下载地址

http://www.catalog.update.microsoft.com/Search.aspx?q=KB4012212

Windows 7 x64 (64位)安全更新程序(KB4012212) 下载(点击图片放大)

Windows 10

Windows 10 安全更新程序(KB4012606) 下载地址

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4012606-x86_8c19e23de2ff92919d3fac069619e4a8e8d3492e.msu

Windows 10 x64 安全更新程序(KB4012606) 下载地址

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4012606-x64_e805b81ee08c3bb0a8ab2c5ce6be5b35127f8773.msu

Windows 10 1511 安全更新程序(KB4013198) 下载地址

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4013198-x86_f997cfd9b59310d274329250f14502c3b97329d5.msu

Windows 10 1511 x64 安全更新程序(KB4013198) 下载地址

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4013198-x64_7b16621bdc40cb512b7a3a51dd0d30592ab02f08.msu

Windows 10 1607 安全更新程序(KB4013429) 下载地址

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/03/windows10.0-kb4013429-x86_8b376e3d0bff862d803404902c4191587afbf065.msu

Windows 10 1607 x64 安全更新程序(KB4013429) 下载地址

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/03/windows10.0-kb4013429-x64_ddc8596f88577ab739cade1d365956a74598e710.msu

Windows Server 2008

Windows Server 2008 安全更新程序 (KB4012598)

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.0-kb4012598-x86_13e9b3d77ba5599764c296075a796c16a85c745c.msu

用于基于 x64 的系统的 Windows Server 2008 安全更新程序 (KB4012598)

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.0-kb4012598-x64_6a186ba2b2b98b2144b50f88baf33a5fa53b5d76.msu

Windows Server 2008 Itanium 安全更新程序 (KB4012598)

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.0-kb4012598-ia64_83a6f5a70588b27623b11c42f1c8124a25d489de.msu

Windows Server 2008 R2

基于 x64 的系统的 Windows Server 2008 R2 安全更新程序 (KB4012212)

http://download.windowsupdate.com/d/msdownload/update/software/secu/2017/02/windows6.1-kb4012212-x64_2decefaa02e2058dcd965702509a992d8c4e92b3.msu

其他版本(windows 8.1/windows 2012/windows 2016)安全补丁程序下载地址汇总页

https://technet.microsoft.com/zh-cn/library/security/MS17-010

目前这些补丁,都是卡卡整理出来的,我从他那边转载过来。

千瓦不要小看,我门面目前发现,很多地方开通的2008系统,默认没有打补丁的,几天之后就被垃圾塞满C盘了。

所以请大家及时安装微软官方正版补丁,防止电脑中毒。

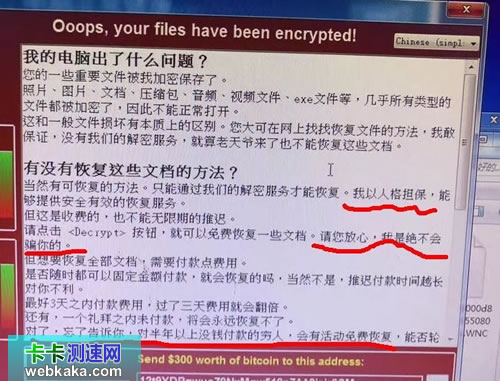

而这一次的WannaCry病毒,主要攻击Windows系统,引诱用户点击看似正常的邮件、附件或文件,并完成病毒的下载和安装,称为“钓鱼式攻击”。安装后的病毒会将用户电脑锁死,把所有文件都改成加密格式,并修改用户桌面背景,弹出提示框告知交纳“赎金”的方式。

而据英国金融时报和纽约时报披露,病毒发行者正是利用了去年被盗的美国国家安全局(NSA)自主设计的Windows系统黑客工具Eternal Blue,把今年2月的一款勒索病毒升级。

所以,微软总裁在周日刊发博文,控诉美国国家安全局未披露更多的安全漏洞,给了犯罪组织可乘之机,最终带来了这一次攻击了150个国家的勒索病毒。

Q: 病毒是怎么散布开来的?

A:最早被曝感染病毒的是西班牙,随后短短三小时内,德国、法国、俄罗斯、美国、越南、印度尼西亚、菲律宾、中国台湾、哈萨克斯坦、乌克兰等多个地区都被波及。

卡巴斯基实验室数据显示,俄罗斯、乌克兰、印度和中国台湾是受WannaCry勒索病毒影响最严重的地区。

而WannaCry对英国国家医疗服务体系(NHS)的袭击最为惨无人道:至少有25家医院电脑系统瘫痪、救护车无法派遣,极有可能延误病人治疗,造成性命之忧。

Q:我付不起赎金怎么办啊?

A:嘿嘿,勒索病毒倒还挺仁慈的。

Facebook账号爆料公社称,一名网友的电脑中了WannaCry病毒后,被要求支付0.345比特币(约合人民币3600元)。这名网友致邮勒索病毒的客服,称“我月收入只有400美元,你真的要这样对我吗?”。

然后他得到了这样的回复:“我们在你们当地的团队遇到了重挫。我们显然高估了你们的收入,你现在不必支付任何费用,我们会帮你的电脑解锁。”

客服还附言:“不过如果你喜欢我们,并且有意请我们喝几杯咖啡的话,我们永远欢迎你。”

而如果你仔细看看勒索病毒的留言,你还会发现……

不过对苦命的学生党来说,辛辛苦苦码了一年的论文没被学校挂掉,反而被黑客挂掉了,是蛮惨的:

Q:以前的病毒都会勒索资金吗?比特币出现之前都是用什么来支付的?

A:最早的勒索病毒出现在1989年,不过2005年才开始逐渐猖獗。汇款、短信小额付款、在线虚拟货币(Ukash、Paysafecard)都是曾经的支付方式。

Q:那为什么这一次要用比特币来支付?

A:原因有三:比特币可以全球收款、匿名交易方便黑客藏身、去中心化让让黑客可以通过程序自动处理赎金。另外,这并不是比特币第一次成为勒索病毒的“赎金”载体。

一财此前指出,比特币投资者普遍认为,比特币被用于勒索,是因为比特币不仅相对于其他传统支付工具有优势,同时在其他虚拟货币中也是最佳选择。

首先,比特币有一定的匿名性,便于黑客隐藏身份;其次它不受地域限制,可以全球范围收款;同时比特币还有“去中心化”的特点,可以让黑客通过程序自动处理受害者赎金。而相比于其他数字货币,比特币目前占有最大的市场份额,具有最好的流动性,所以成为黑客选择。

所以说,比特币只是个支付方式,和这次勒索病毒袭击事件没什么关系,就跟犯罪人士喜欢使用美元现钞一样。

而这并不是比特币第一次成为勒索病毒的“赎金”载体。三年前的另一款勒索软件CryptoLocker,就已经利用比特币大赚2700万美元,当时的支付要求是300美元或欧元,或者2比特币。

300美元这个数额似乎不少见,2007年的一起特洛伊木马,也要求用户付300美元来赎回电脑中的个人资料。

Q:这都第四天了,病毒还在传播吗?

A(反问):有一个好消息,和一个坏消息,你要先听哪个?

0 Comments.